本文深度剖析了VOS语音服务器网络安全防护的各项关键措施与实施流程,旨在为系统管理员和IT专业人士提供全面、实用的指导。内容围绕网络架构设计与隔离、访问控制与边界防护、通信安全三大核心领域展开,详细阐述了如何进行网络分区、DMZ部署、防火墙与安全组规则配置、入侵检测与防御、SIP与RTP加密等关键技术的应用。此外,文章还介绍了网络安全防护的完整实施流程,包括需求分析、设计规划、部署实施、测试验证以及持续监控与维护,旨在帮助读者系统化地构建和优化VOS语音服务器的网络安全防线,确保语音通信在复杂网络环境中安全、稳定运行。整篇文章结构清晰、内容详实,为提升VOS语音服务器网络安全防护能力提供了切实可行的行动指南。

一、网络架构设计与隔离

网络分区:

将VOS语音服务器与其他业务系统、办公网络等逻辑或物理隔离,形成专用的VoIP网络区域,减少攻击面。

对于云环境,使用虚拟私有云(VPC)、子网划分等技术实现网络隔离。

DMZ部署:

若有必要对外提供服务,可将VOS服务器部署在DMZ(Demilitarized Zone,非军事化区)中,作为内外网之间的缓冲区,进一步增强安全性。

二、访问控制与边界防护

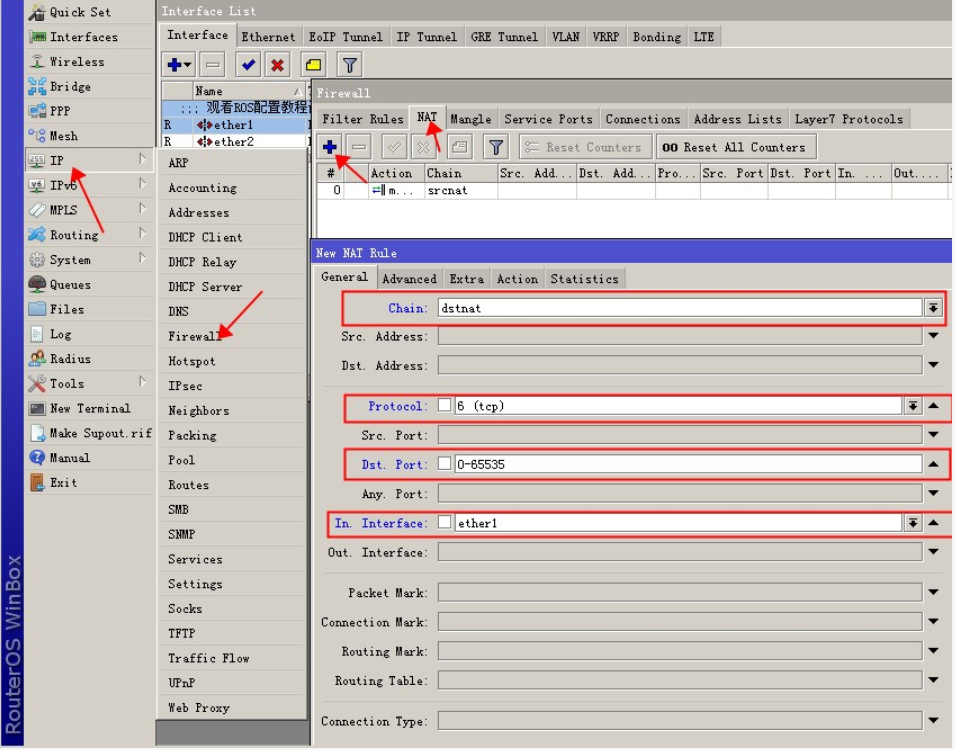

防火墙配置:

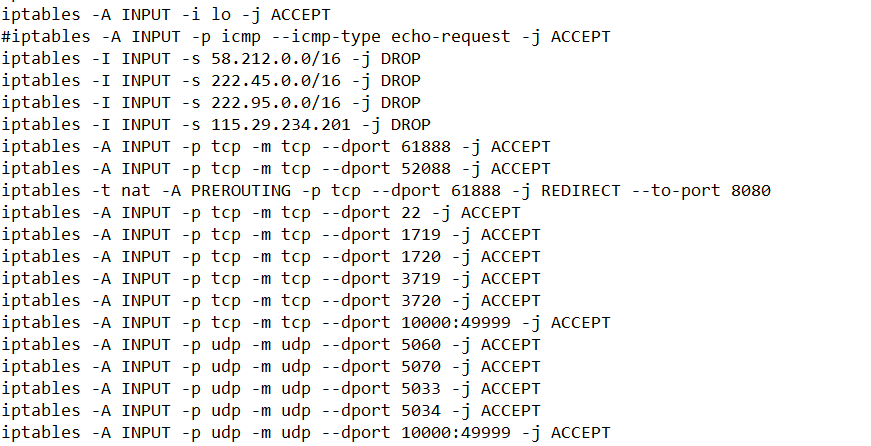

设置防火墙规则,仅允许必要的VoIP端口(如SIP的5060/5061,RTP端口范围)的入站和出站流量。

配置源IP白名单或访问控制列表(ACL),仅允许已知可信的IP地址或IP范围访问语音服务器。

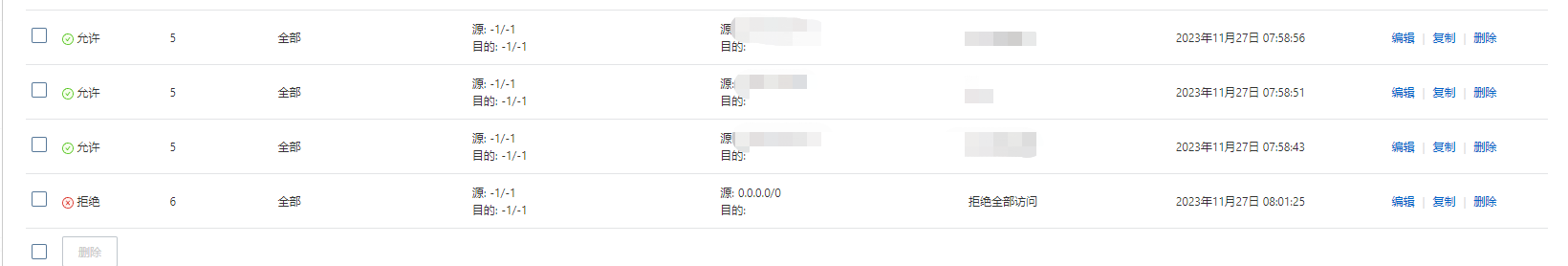

安全组规则:

在云环境中,利用安全组功能精细控制对VOS服务器的访问,限制不同类型的网络流量(如HTTP、SSH、RDP等)。

入侵检测与防御系统(IDS/IPS):

部署IDS/IPS以监测网络流量,识别并阻止恶意攻击、扫描、蠕虫传播等行为。

三、通信安全

加密传输:

采用TLS/SSL加密SIP信令,使用SRTP加密RTP媒体流,确保语音数据在传输过程中的保密性和完整性。

SIP安全配置:

启用SIP身份验证(如digest authentication),防止未授权的SIP会话建立。

使用SIP TLS或SIPS(Secure SIP)进行安全的SIP通信。

四、实施流程

需求分析:

确定VOS语音服务器的网络需求,包括与内部系统的通信需求、对外提供服务的需求等。

评估潜在的安全风险和合规要求。

设计规划:

根据需求分析结果,设计网络架构,明确网络分区、访问控制策略、加密方案等。

制定详细的防火墙规则、安全组规则、加密配置等实施方案。

实施部署:

按照规划配置防火墙、安全组、IDS/IPS等网络安全设备或服务。

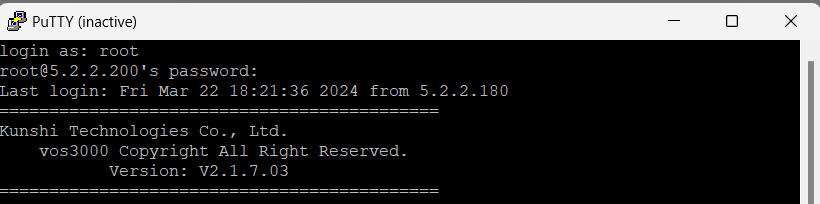

配置VOS服务器以支持所需的安全通信协议(如TLS/SSL、SRTP),并启用相关认证机制。

测试验证:

进行功能测试,确保语音服务在安全配置下正常运行。

进行安全测试,包括端口扫描、渗透测试等,验证安全措施的有效性。

监控与维护:

建立网络监控机制,定期检查防火墙日志、IDS/IPS报警、系统日志等,及时发现并响应安全事件。

根据威胁态势和业务变化,定期评估并调整网络安全策略。

通过上述网络安全具体事项的实施,可以有效保护VOS语音服务器免受外部网络威胁,确保语音通信的安全性。同时,持续的监控与维护是保持网络安全防护能力与时俱进的关键环节。